React2Shell RCE 취약점 왜 지금 전 세계가 긴급 경고를 보내는가

2025년 IT·보안 업계는 CVE-2025-55182, 일명 React2Shell(리액트투쉘) 취약점으로 인해 거대한 충격을 받고 있다.

CVSS 10.0 만점의 치명적 등급, 그리고 “2025년판 Log4Shell”이라는 표현까지 등장하며 긴급성이 극대화되고 있다.

React·Next.js 기반 RSC(Server Components) 구조에서 발생한 이 버그는 단순한 코드 실수가 아니라, 기본 설정(Default Config)만으로도 원격 코드 실행(RCE)이 가능한 구조적 결함이다. 인증도 필요하지 않으며, 이미 전 세계 해커 커뮤니티에서 실전 공격 테스트가 시작된 상태다.

특히 FOFA 검색 결과, 한국에서만 18만 9천여 대 서버가 인터넷에 노출되어 있다는 점은 심각성을 더욱 키운다.

1. RSC 기본 설정만으로 RCE가 가능한 이유

RSC 직렬화 프로토콜의 구조적 문제로 인해 개발자가 실수를 하지 않았더라도 시스템이 바로 위험에 노출된다.

이 취약점이 특별히 위험한 이유는 다음과 같다.

- 비인증 RCE(Unauthenticated RCE) — 로그인 없이 공격 가능

- Zero-Click 가능성 — 사용자의 행동조차 필요하지 않음

- PoC 다수 공개, 즉시 악용 가능

- React 19·Next.js 기반 서비스가 글로벌 표준 수준으로 확산

- 기본 설정 자체가 취약, 개발자가 방어하기 어려운 구조

이 조합은 2021년 전세계를 강타했던 Log4Shell 사태와 놀랍도록 유사하다.

그러나 React2Shell은 Java 생태계에 국한되지 않고 웹 프레임워크 전체를 타격한다는 점에서 더 큰 위험을 내포한다.

2. 중국 해커 커뮤니티의 실전 공격 테스트 완료

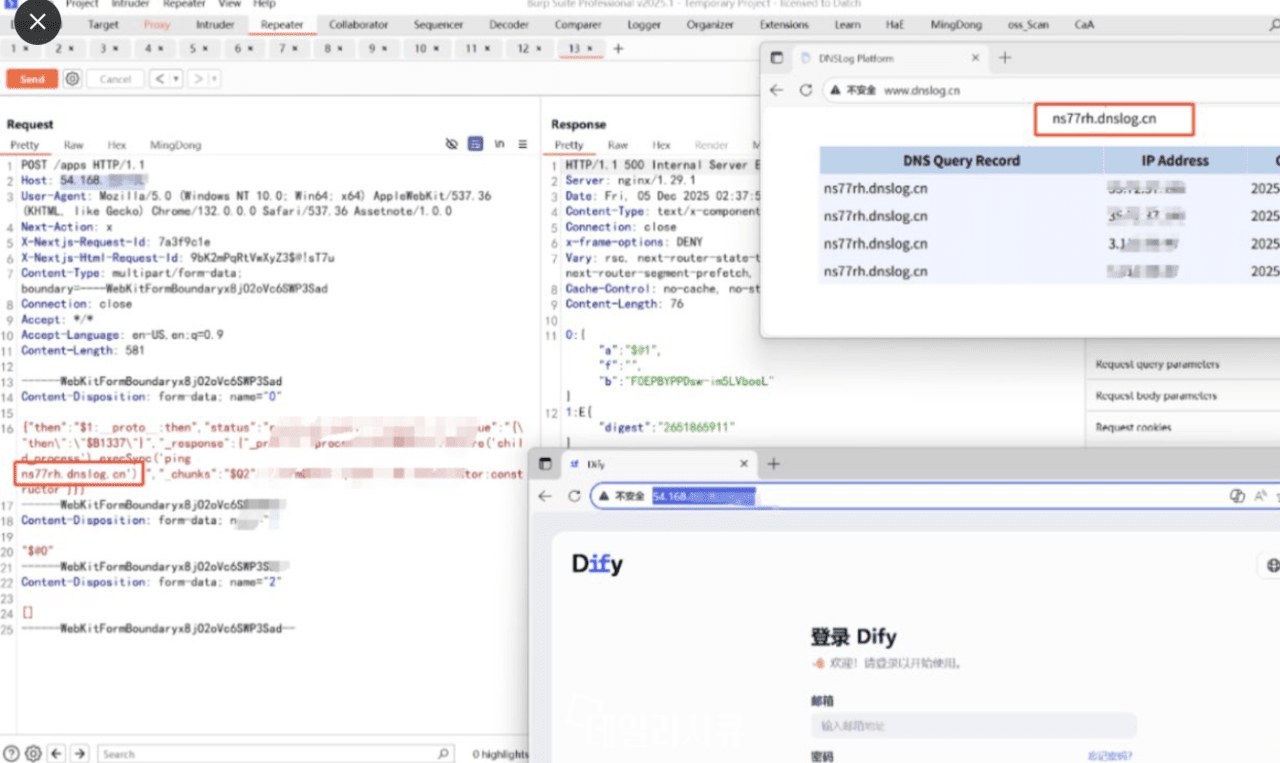

데일리시큐·보안 분석 자료에 따르면 이미 중국 해커 그룹들은 다음 과정을 통해 공격 성공 여부를 검증한 상태다.

- Next.js 서비스에 PoC Payload 주입

- DNSLog로 외부 명령 실행 기록 수집

- BurpSuite Repeater로 조작 패킷 전송

- 서버에서 child_process 실행 여부 확인

특히 확인된 장면 중에는 원격에서 Calc.exe가 실행된 실제 RCE 성공 화면도 포함되어 있다.

이는 단순한 이론이 아니라, 실제 서버 장악이 가능한 단계까지 공격 체인이 완성됐다는 사실을 의미한다.

3. “한국만 18만 9천 대” FOFA 검색이 보여주는 심각성

FOFA 검색 플랫폼은 중국 해커 조직이 공격 대상 탐색에 가장 많이 사용하는 도구다.

한국 지역만 검색해도 18만 9,082개의 React/Next.js 노출 서버가 확인되었으며, 이들 대부분이 아래 조건을 만족한다.

- 서버 렌더링 활성화

- RSC(Server Components) 기능 기본값 사용

- 노출된 API 경로 다수 운영

이는 한국 기업·기관·스타트업 상당수가 이미 공격 리스트에 포함되었을 가능성이 매우 높음을 의미한다.

4. 공격 프로세스는 이미 ‘실전 직전 단계’

보안 분석팀은 공격자들이 이미 다음 단계까지 진입했음을 확인했다.

- 노출된 React/Next.js 자산 수집

- React2Shell PoC 자동화 스캐너 실행

- DNSLog 기반 명령 실행 성공 여부 확인

- 취약 서버 식별 후 payload 고도화

- 최종 RCE로 시스템 장악 가능

이 단계는 “탐색”이 아니라 공격 직전 단계이며, 한국이 특히 위험하다는 평가가 이어지고 있다.

5. 패치가 공개됐지만 대부분 서버는 여전히 위험한 상태

React 팀은 12월 3일 긴급 패치를 배포했지만 실환경 적용은 지연되고 있다.

- React는 자동 업데이트가 적용되지 않는다

- Next.js 서비스는 패치 적용 후 리빌드 → 재배포 과정이 필수

- 많은 개발 조직은 RSC 사용 여부조차 파악하지 못한 상태

이 때문에 패치가 나왔음에도 실제 운영 서버는 대부분 취약성이 그대로 남아 있는 상황이다.

6. 지금 당장 필요한 선제적 대응

기업·기관·스타트업은 아래 항목을 우선적으로 수행해야 한다.

- React/Next.js 버전 즉시 업데이트

- 외부 공격 표면 점검(Nuclei, React2shell-checker 등)

- 서버 로그에서 DNSLog 요청, 대형 multipart payload 흔적 확인

- 방화벽(WAF) 탐지·차단 정책 업데이트

- RSC 및 Server Actions 기능 사용 여부 전면 점검

특히 내부 로그에서 DNSLog 호출 흔적이나 비정상적인 RSC 엔드포인트 트래픽이 발견된다면 이미 공격이 진행되었을 가능성이 매우 높다.

마무리 — 2025년, React 생태계의 가장 큰 보안 위기

React2Shell은 웹 개발 생태계 전체를 뒤흔들 수 있는 초대형 취약점이다.

Log4Shell 이후 가장 위험한 Zero-Day급 위협이며, 이미 실전 공격이 본격화되고 있다.

지금 필요한 것은 “언젠가 공격받을 수 있다”는 생각이 아니라,

“이미 공격이 진행되고 있다”는 전제하에 즉각적인 대응이다.

2025년 보안 환경에서 가장 중요한 것은 빠른 업데이트, 철저한 점검, 그리고 공격 흔적을 놓치지 않는 모니터링이다.

지금의 대응 속도가 앞으로의 피해 규모를 결정하게 된다.

참고 사이트

- 데일리시큐: https://www.dailysecu.com